L'essenza della Sicurezza Informatica

In questo articolo fornisco uno schema generale per la comprensione di ciò che si intende per sicurezza informatica (semplice, ma per nulla scontato!) Sarà utilissimo come riferimento per le prossime puntate inerenti l'argomento.

Viviamo nell'era dell'informazione: l'informazione ed in particolare la sua sicurezza giocano dunque un ruolo chiave in tutte le nostre attività.

Ma cos'è la sicurezza?

La sicurezza è essenzialmente un problema di analisi e trattamento del rischio associato alla violazione di particolari requisiti che un determinato sistema deve soddisfare. Senza la definizione puntuale di questi requisiti, è dunque impossibile definire cosa sia la sicurezza.

Cos'è allora la sicurezza dell'informazione/informatica?

Si tratta di un problema di sicurezza applicato all'informazione. Quando l’informazione è gestita (prevalentemente) da sistemi automatizzati (computer), si parla di sicurezza informatica. In questo caso, i requisiti di sicurezza devono essere applicati agli stessi sistemi che gestiscono l'informazione (computer e dispositivi hardware), nonché al codice eseguibile (i programmi software).

Per iniziare a parlare di sicurezza dell'informazione, occorre dunque definire:

- quale sia l’informazione da proteggere: pensate agli obiettivi chiave della vostra attività;

- requisiti per l’informazione da proteggere; ne possiamo individuare di comuni, che devono essere sempre contemplati, a vario livello di astrazione.

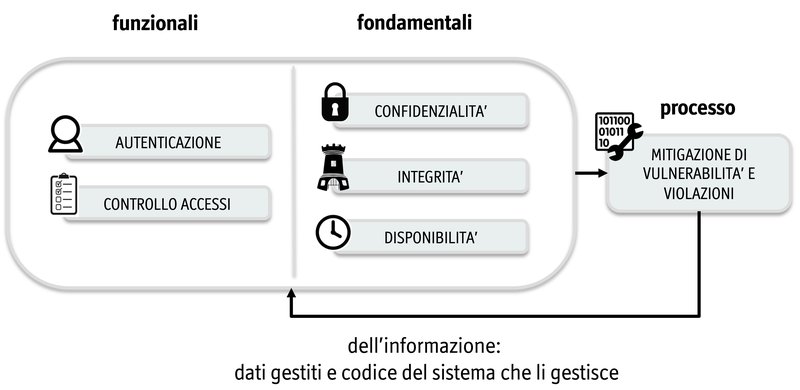

Tre requisiti fondamentali

In generale, è desiderabile che l’informazione sia:

- Accessibile solo alle entità autorizzate all’accesso (Confidenzialità)

- Modificabile solo da entità autorizzate (Integrità)

- Accessibile e/o modificabile entro un tempo massimo fissato dalle entità autorizzate (Disponibilità)

Una entità può essere un qualsiasi sistema, incluse (soprattutto) le persone.

Due requisiti funzionali

I requisiti di sicurezza fondamentali sopra menzionati sono inestricabilmente legati al concetto di autorizzazione scomponibile in due funzionalità:

- Autenticazione: Identificazione dell’entità che intende accedere all’informazione;

- Controllo degli accessi: Definizione e limitazione delle operazioni che una entità può svolgere.

Tali meccanismi possono essere definiti come requisiti funzionali al raggiungimento dei requisiti fondamentali precedenti.

Analisi e trattamento del rischio

In generale, di nulla possiamo essere certi. Nel caso specifico, non è possibile affermare con certezza che uno qualsiasi dei requisiti di sicurezza definiti sia effettivamente soddisfatto. Esiste sempre un rischio (effetto dell’incertezza) legato al non soddisfacimento dei requisiti di sicurezza.

La sicurezza dell’informazione è dunque valutabile solo in termini di:

- ANALISI: determinazione dei rischi legati al non soddisfacimento dei requisiti (violazioni) di sicurezza; occorre valutare probabilità ed impatto degli eventi indesiderati sugli obiettivi principali della vostra attività; in fase operativa richiede il monitoraggio degli eventi. Si tratta analizzare gli eventi per individuare violazioni o potenziali tali (vulnerabilità) dei requisiti.

- TRATTAMENTO: esecuzione di azioni atte alla riduzione del rischio (mitigazione) di violazioni ad un livello accettabile o alla sua eliminazione. In genere, poiché qualsiasi attività determina un rischio, l’eliminazione del rischio comporta la scelta di non svolgere l’attività che lo determina.

Queste due fasi possono essere considerate come requisiti di processo, poiché devono svolgersi in maniera ciclica, nell’ambito di un processo continuo integrato in tutti i sistemi che gestiscono l’informazione. Tali fasi costituiscono la base per tutti i principali standard e le linee guida in materia:

- Internazionali ISO 31000 (2018), ISO/IEC 31010 (2019), ISO/IEC 27005 (2018), ENISA Cloud Computing Risk Assessment (2009), ENISA Risk Management/Risk Assessment (RM/RA)

- Nazionali US NIST SP800-30r1, NIST SP800-37r2, IT Agid - Linea Guida per lo sviluppo del software sicuro, IT Framework Nazionale per la Cybersecurity e la Data Protection, FR CNIL Privacy Impact Assessment – Methodology (2018)

Schema generale per la sicurezza dell’informazione

A questo punto siamo pronti per presentare uno schema generale per la sicurezza delle informazioni, basato su requisiti a tre livelli di astrazione: fondamentali, funzionali e di processo. Questo schema sarà fondamentale per inquadrare e trovare una soluzione a qualsiasi problema di sicurezza che andremo ad analizzare!

Utilizzo questo schema in praticamente tutti i miei corsi su sicurezza informatica - l'ho anche utilizzato in una mia presentazione all'OWASP Day tenutosi a Cagliari nel 2018 per evidenziare i limiti della OWASP TOP 10 (classifica dei 10 rischi più popolari per i sistemi sul web). L'OWASP (Open Web Application Security Project) è il più importante progetto internazionale, open-source per la sicurezza informatica sul world wide web.

Scopri altri articoli con etichette simili